الأمن السيبراني على وشك الخضوع لإصلاح شامل. وضعت حكومة الولايات المتحدة اللمسات الأخيرة على مجموعة من المعايير لحماية اتصالات الإنترنت من الهجمات التي قد تشنها أجهزة الكمبيوتر الكمومية المستقبلية والتي قد تجعل معظم وسائل الحماية الرقمية الحالية غير فعالة.

تتضمن الإرشادات خوارزمية للاتصالات الآمنة من خلال التشفير وخوارزميتين للتوقيع الرقمي تمنع المتسللين من انتحال شخصية مستخدم أو جهاز معروف. ومن المتوقع أن يتم اعتمادها عالميًا. اختار المعهد الوطني الأمريكي للمعايير والتكنولوجيا (NIST) في جايثرسبرج بولاية ميريلاند، الخوارزميات الثلاث من خلال عملية بدأت في عام 2016، وطلب المساعدة من المتخصصين في التشفير في جميع أنحاء العالم. أعلنت NIST عن اختيار أولي لأربعة خوارزميات في عام 2022، وقد وضعت الآن اللمسات النهائية على المعايير لثلاثة منها.

يقول بيتر شوابي، مهندس التشفير في معهد ماكس بلانك للأمن والخصوصية في بوخوم بألمانيا، الذي صمم ثلاثة من الأنظمة الأربعة: "من الرائع أن نرى إطلاق سراحهم أخيرًا".

يقول داستن مودي، عالم الرياضيات في NIST الذي يقود جهود التقييس: "توفر هذه المعايير النهائية تعليمات لدمجها في المنتجات وأنظمة التشفير". "نحن نشجع مسؤولي النظام على البدء في الاندماج في أنظمتهم على الفور لأن التكامل الكامل سيستغرق وقتًا."

الحفاظ على البيانات آمنة

تعتمد الاتصالات والمعاملات الرقمية مثل التسوق عبر الإنترنت عالميًا تقريبًا على مجموعة صغيرة من خوارزميات تشفير المفتاح العام. تسمح هذه الأنظمة لطرفين بتبادل المعلومات بشكل آمن. كل طرف لديه مفتاحه العام الخاص به، وهو عبارة عن سلسلة من الأرقام التي يعطونها لأي شخص يريد أن يرسل لهم رسالة. يمكن للمستلم بعد ذلك فك تشفير الرسالة باستخدام مفتاح خاص يعرفه هو فقط.

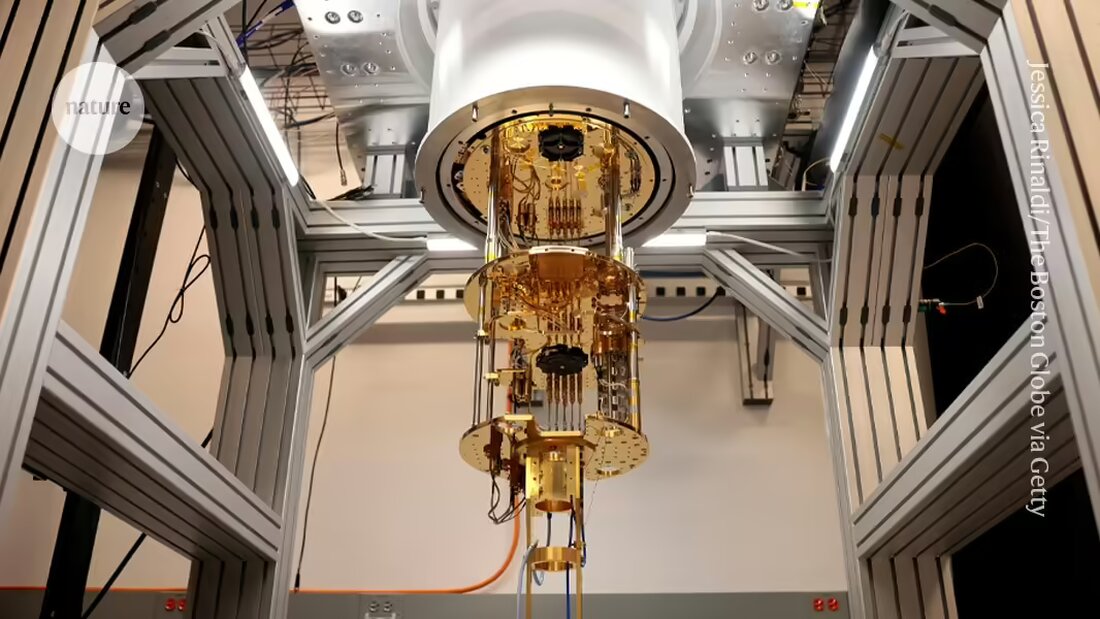

لكن من المعروف أن أنظمة المفتاح العام الحالية معرضة لفك التشفير باستخدام خوارزمية كمومية طورها بيتر شور، عالم الرياضيات الذي يعمل الآن في معهد ماساتشوستس للتكنولوجيا في كامبريدج. في عام 1994 - في الوقت الذي لم تكن فيه حتى أجهزة الكمبيوتر الكمومية الأكثر بدائية موجودة، وكانت الاتصالات عبر الإنترنت قد بدأت للتو في أن تصبح سائدة - أظهر شور أن مثل هذه الآلات ستكون قادرة بسرعة على اختراق أنظمة المفاتيح العامة الأكثر شيوعًا. وقد يؤدي ذلك أيضًا إلى تعريض أجهزة مثل بطاقات الائتمان وبطاقات الأمان لخطر الاختراق.

وبعد مرور ثلاثين عامًا، حققت الجهود المبذولة لبناء أجهزة كمبيوتر كمومية خطوات كبيرة، لكن الآلات لا تزال على بعد عقد من الزمن على الأقل من تشغيل خوارزمية شور على أي شيء آخر غير الأرقام المكونة من بضعة أرقام. ومع ذلك، حذر شور وآخرون من الرضا عن النفس.

تسمى خوارزمية التشفير الجديدة التي اختارها NIST CRYSTALS-Kyber. وقد طورها شوابي وزملاؤه باستخدام تقنية اقترحها لأول مرة عالم الكمبيوتر أوديد ريجيف في جامعة نيويورك عام 2005. يقول شوابي إن النشر يجب أن يكون سلسًا نسبيًا في التطبيقات التي يعرفها معظم المستخدمين، مثل تصفح الويب وتطبيقات الهواتف الذكية. ويقول: "سوف تنتقل المتصفحات بسرعة، وكذلك تطبيقات المراسلة وأنظمة مؤتمرات الفيديو". ويضيف أن الأمر قد يستغرق وقتًا أطول حتى يتمكن مطورو الأجهزة الصغيرة المتصلة بالإنترنت أو شبكة WiFi من اللحاق بالركب.

على الرغم من أن CRYSTALS-Kyber يجب أن تكون مقاومة للهجمات من أجهزة الكمبيوتر الكمومية، إلا أن أيًا من خوارزميات المفاتيح العامة الحالية - بما في ذلك الثلاث التي اختارها NIST - لم يثبت رياضيًا أنها آمنة تمامًا، وسوف يستمر الباحثون في العمل على البدائل، فقط في حالة حدوث ذلك. وقال المعهد في بيان له إن NIST نفسه يقوم بتقييم "مجموعتين إضافيتين من الخوارزميات التي يمكن أن تكون في يوم من الأيام بمثابة معايير احتياطية".

على الرغم من أن إعلان NIST قد جعل هذا الأمر رسميًا، إلا أن خوارزميات "ما بعد الكم" كانت موجودة منذ سنوات. وقد بدأت بعض الشركات مثل Cloudflare وIBM بالفعل في دمجها في أنظمتها، بينما كانت شركات أخرى أبطأ في التكيف. "لم تبدأ العديد من المنظمات بعد العمل على الهجرة ما بعد الكمية، بسبب الافتقار إلى المعايير - وهو الوضع الذي تمت الإشارة إليه باسم التسويف المشفر " كتب باس ويستربان، عالم الرياضيات في شركة Cloudflare لخدمات الإنترنت، في منشور مدونة العام الماضي. ويأمل المتخصصون في مجال الأمن أن يؤدي إعلان NIST الآن إلى إقناع معظم المنظمات الأخرى ببدء ما يحتمل أن يكون انتقالًا طويلًا ومعقدًا.

Suche

Suche

Mein Konto

Mein Konto