Cybersecurity staat op het punt een grondige herziening te ondergaan. De Amerikaanse overheid heeft de laatste hand gelegd aan een reeks standaarden om internetcommunicatie te beschermen tegen aanvallen van toekomstige kwantumcomputers die de meeste huidige digitale beveiligingen ineffectief zouden kunnen maken.

De richtlijnen omvatten een algoritme voor veilige communicatie door middel van encryptie en twee algoritmen voor digitale handtekeningen die voorkomen dat hackers zich voordoen als een bekende gebruiker of apparaat. Er wordt verwacht dat ze wereldwijd zullen worden overgenomen. Het Amerikaanse National Institute of Standards and Technology (NIST) in Gaithersburg, Maryland, selecteerde de drie algoritmen via een proces dat in 2016 begon en riep de hulp in van cryptografiespecialisten over de hele wereld. NIST had in 2022 een voorlopige selectie van vier algoritmen aangekondigd en heeft nu de standaarden voor drie daarvan afgerond.

“Het is geweldig om te zien dat ze eindelijk zijn vrijgegeven”, zegt Peter Schwabe, een cryptografisch ingenieur bij het Max Planck Instituut voor Veiligheid en Privacy in Bochum, Duitsland, die drie van de vier systemen ontwierp.

“Deze definitieve standaarden bieden instructies voor de integratie ervan in producten en encryptiesystemen”, zegt Dustin Moody, een wiskundige bij NIST die leiding geeft aan de standaardisatie-inspanningen. “We moedigen systeembeheerders aan om onmiddellijk te beginnen met de integratie in hun systemen, aangezien volledige integratie tijd zal vergen.”

Houd gegevens veilig

Digitale communicatie en transacties, zoals online winkelen, zijn bijna universeel gebaseerd op een kleine reeks cryptografie-algoritmen met openbare sleutels. Met deze systemen kunnen twee partijen veilig informatie uitwisselen. Elke partij heeft zijn eigen publieke sleutel, een reeks cijfers die ze geven aan iedereen die hen een bericht wil sturen. De ontvanger kan het bericht vervolgens decoderen met een privésleutel die alleen hij of zij kent.

Maar het is bekend dat de huidige systemen met publieke sleutels kwetsbaar zijn voor decodering met behulp van een kwantumalgoritme ontwikkeld door Peter Shor, een wiskundige die nu verbonden is aan het Massachusetts Institute of Technology in Cambridge. In 1994 – in een tijd waarin zelfs de meest rudimentaire kwantumcomputers nog niet bestonden en internetcommunicatie nog maar net mainstream begon te worden – toonde Shor aan dat dergelijke machines snel de populairste systemen met publieke sleutels zouden kunnen kraken. Hierdoor kunnen apparaten zoals creditcards en beveiligingspassen ook het risico lopen te worden gehackt.

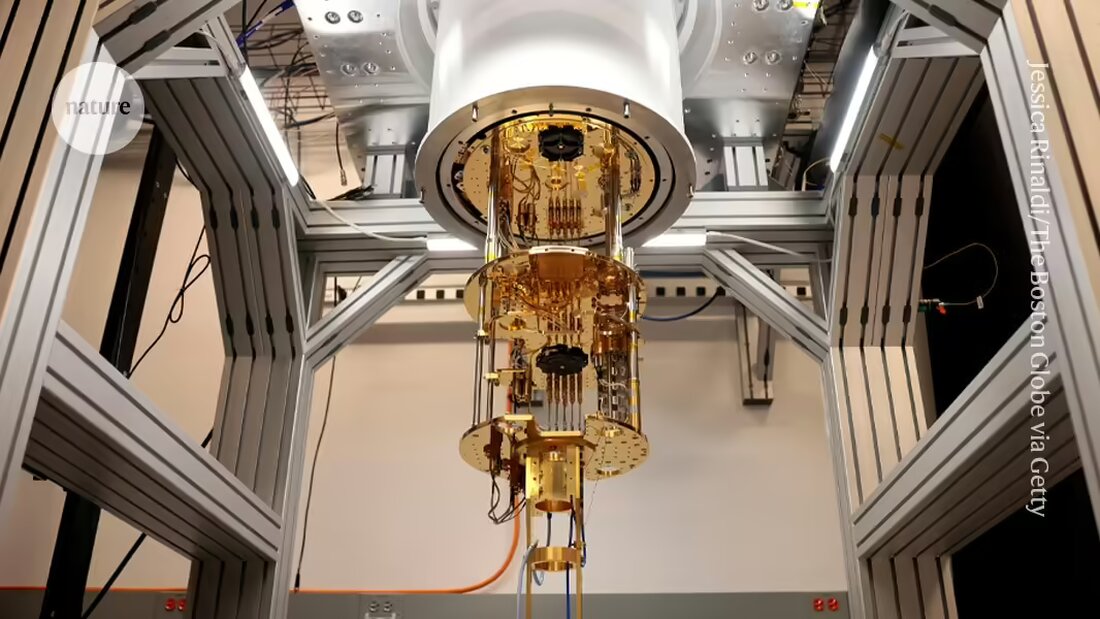

Dertig jaar later hebben de inspanningen om kwantumcomputers te bouwen grote vooruitgang geboekt, maar het is nog steeds minstens een decennium verwijderd van de machines om het algoritme van Shor op iets anders uit te voeren dan getallen met een paar cijfers. Niettemin hebben Shor en anderen gewaarschuwd voor zelfgenoegzaamheid.

Het nieuwe encryptie-algoritme dat door NIST is geselecteerd heet CRYSTALS-Kyber. Schwabe en zijn collega's ontwikkelden het op basis van een techniek die voor het eerst in 2005 werd voorgesteld door computerwetenschapper Oded Regev aan de New York University. Schwabe zegt dat de implementatie relatief soepel zou moeten verlopen in de applicaties waarmee de meeste gebruikers vertrouwd zijn: surfen op het web en smartphone-apps. “Browsers zullen snel migreren, net als berichtenapps en videoconferentiesystemen”, zegt hij. Het kan langer duren voordat ontwikkelaars van kleine internet- of wifi-apparaten hun achterstand hebben ingehaald, voegt hij eraan toe.

Hoewel CRYSTALS-Kyber bestand zou moeten zijn tegen aanvallen van kwantumcomputers, is wiskundig bewezen dat geen van de bestaande algoritmen voor publieke sleutels (inclusief de drie door NIST geselecteerd) volledig veilig zijn, en onderzoekers zullen blijven werken aan alternatieven, voor het geval dat. NIST evalueert zelf “twee extra groepen algoritmen die op een dag als back-upstandaarden zouden kunnen dienen”, aldus het instituut in een verklaring.

Hoewel de NIST-aankondiging dit nu officieel heeft gemaakt, bestaan er al jaren ‘post-kwantum’-algoritmen. Sommige bedrijven zoals Cloudflare en IBM zijn al begonnen met de integratie ervan in hun systemen, terwijl andere zich langzamer hebben aangepast. “Veel organisaties zijn nog niet begonnen met het werken aan post-kwantummigratie, daarbij verwijzend naar het gebrek aan standaarden – een situatie die ook wel crypto-uitstelgedrag wordt genoemd schreef Bas Westerbaan, een wiskundige bij internetdienstenbedrijf Cloudflare, vorig jaar in een blogpost. Beveiligingsspecialisten hopen dat de aankondiging van NIST nu de meeste andere organisaties zal overtuigen om te beginnen aan wat waarschijnlijk een langdurige en gecompliceerde transitie zal worden.

Suche

Suche

Mein Konto

Mein Konto