A segurança cibernética está prestes a passar por uma grande reformulação. O governo dos EUA finalizou um conjunto de padrões para proteger as comunicações na Internet contra ataques de futuros computadores quânticos que poderiam tornar ineficazes a maioria das proteções digitais atuais.

As diretrizes incluem um algoritmo para comunicações seguras por meio de criptografia e dois algoritmos de assinatura digital que evitam que hackers se façam passar por um usuário ou dispositivo conhecido. Espera-se que eles sejam adotados globalmente. O Instituto Nacional de Padrões e Tecnologia dos EUA (NIST), em Gaithersburg, Maryland, selecionou os três algoritmos por meio de um processo iniciado em 2016 e contou com a ajuda de especialistas em criptografia em todo o mundo. O NIST anunciou uma seleção preliminar de quatro algoritmos em 2022 e agora finalizou os padrões para três deles.

“É ótimo ver que eles finalmente foram lançados”, diz Peter Schwabe, engenheiro criptográfico do Instituto Max Planck de Segurança e Privacidade em Bochum, Alemanha, que projetou três dos quatro sistemas.

“Esses padrões finalizados fornecem instruções para integrá-los em produtos e sistemas de criptografia”, diz Dustin Moody, matemático do NIST que lidera o esforço de padronização. “Incentivamos os administradores de sistema a começarem a integração em seus sistemas imediatamente, pois a integração total levará tempo.”

Mantenha os dados seguros

As comunicações e transações digitais, como compras on-line, são quase universalmente baseadas em um pequeno conjunto de algoritmos de criptografia de chave pública. Esses sistemas permitem que duas partes troquem informações com segurança. Cada parte possui sua própria chave pública, uma sequência de números que fornece a quem deseja enviar uma mensagem. O destinatário pode então descriptografar a mensagem usando uma chave privada que só ele conhece.

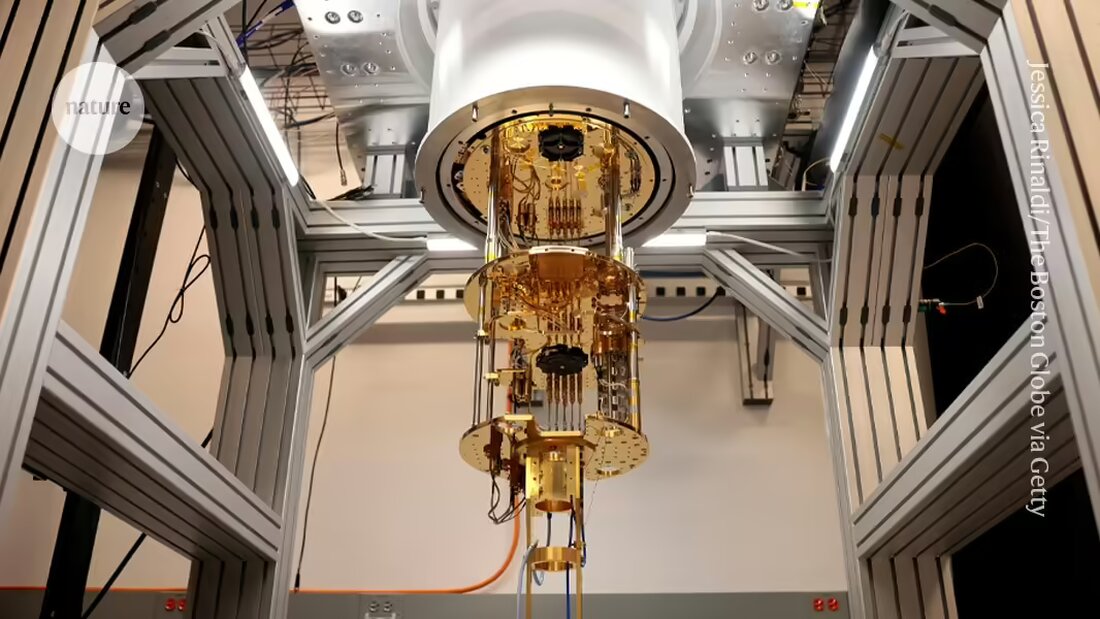

Mas sabe-se que os actuais sistemas de chave pública são vulneráveis à desencriptação utilizando um algoritmo quântico desenvolvido por Peter Shor, um matemático actualmente no Instituto de Tecnologia de Massachusetts, em Cambridge. Em 1994 – numa época em que nem sequer existiam os computadores quânticos mais rudimentares e quando as comunicações pela Internet estavam apenas a começar a tornar-se comuns – Shor mostrou que tais máquinas seriam rapidamente capazes de quebrar os sistemas de chave pública mais populares. Isso também pode colocar dispositivos como cartões de crédito e passes de segurança em risco de hackers.

Trinta anos depois, os esforços para construir computadores quânticos fizeram grandes avanços, mas as máquinas ainda estão a pelo menos uma década de executar o algoritmo de Shor em qualquer coisa que não seja números com alguns dígitos. No entanto, Shor e outros alertaram contra a complacência.

O novo algoritmo de criptografia selecionado pelo NIST é denominado CRYSTALS-Kyber. Schwabe e seus colegas desenvolveram-no a partir de uma técnica proposta pela primeira vez em 2005 pelo cientista da computação Oded Regev, da Universidade de Nova York. Schwabe diz que a implantação deve ser relativamente tranquila nos aplicativos com os quais a maioria dos usuários está familiarizada – navegação na web e aplicativos para smartphones. “Os navegadores migrarão rapidamente, assim como os aplicativos de mensagens e os sistemas de videoconferência”, diz ele. Pode levar mais tempo para que os desenvolvedores de pequenos dispositivos conectados à Internet ou Wi-Fi se atualizem, acrescenta.

Embora o CRYSTALS-Kyber deva ser resistente a ataques de computadores quânticos, nenhum dos algoritmos de chave pública existentes – incluindo os três selecionados pelo NIST – está matematicamente comprovado como completamente seguro, e os investigadores continuarão a trabalhar em alternativas, apenas por precaução. O próprio NIST está avaliando “dois grupos adicionais de algoritmos que poderiam um dia servir como padrões de backup”, disse o instituto em comunicado.

Embora o anúncio do NIST tenha tornado isso oficial, os algoritmos “pós-quânticos” já existem há anos. Algumas empresas como Cloudflare e IBM já começaram a integrá-los em seus sistemas, enquanto outras demoraram mais para se adaptar. “Muitas organizações ainda não começaram a trabalhar na migração pós-quântica, alegando a falta de padrões – uma situação que tem sido referida como criptoprocrastinação " escreveu Bas Westerbaan, matemático da empresa de serviços de Internet Cloudflare, em uma postagem no blog no ano passado. Especialistas em segurança esperam que o anúncio do NIST agora convença a maioria das outras organizações a iniciar o que provavelmente será uma transição longa e complicada.

Suche

Suche

Mein Konto

Mein Konto