网络安全即将进行重大改革。美国政府已经敲定了一套标准,以保护互联网通信免受未来量子计算机的攻击,这些攻击可能会使当前大多数数字保护失效。

该指南包括一种通过加密实现安全通信的算法和两种防止黑客冒充已知用户或设备的数字签名算法。预计它们将在全球范围内得到采用。位于马里兰州盖瑟斯堡的美国国家标准与技术研究所 (NIST) 通过 2016 年开始的流程选择了这三种算法,并寻求了全球密码学专家的帮助。 NIST 已宣布在 2022 年初步选择四种算法,现已最终确定其中三种算法的标准。

“很高兴看到它们终于发布了,”德国波鸿马克斯普朗克安全与隐私研究所的密码工程师 Peter Schwabe 说,他设计了这四个系统中的三个。

“这些最终确定的标准提供了将它们集成到产品和加密系统中的说明,”领导标准化工作的 NIST 数学家达斯汀·穆迪 (Dustin Moody) 说。 “我们鼓励系统管理员立即开始集成到他们的系统中,因为完全集成需要时间。”

确保数据安全

数字通信和交易(例如在线购物)几乎普遍基于一小组公钥加密算法。这些系统允许两方安全地交换信息。每一方都有自己的公钥,这是他们向任何想要向他们发送消息的人提供的一系列数字。然后,收件人可以使用只有他们知道的私钥来解密消息。

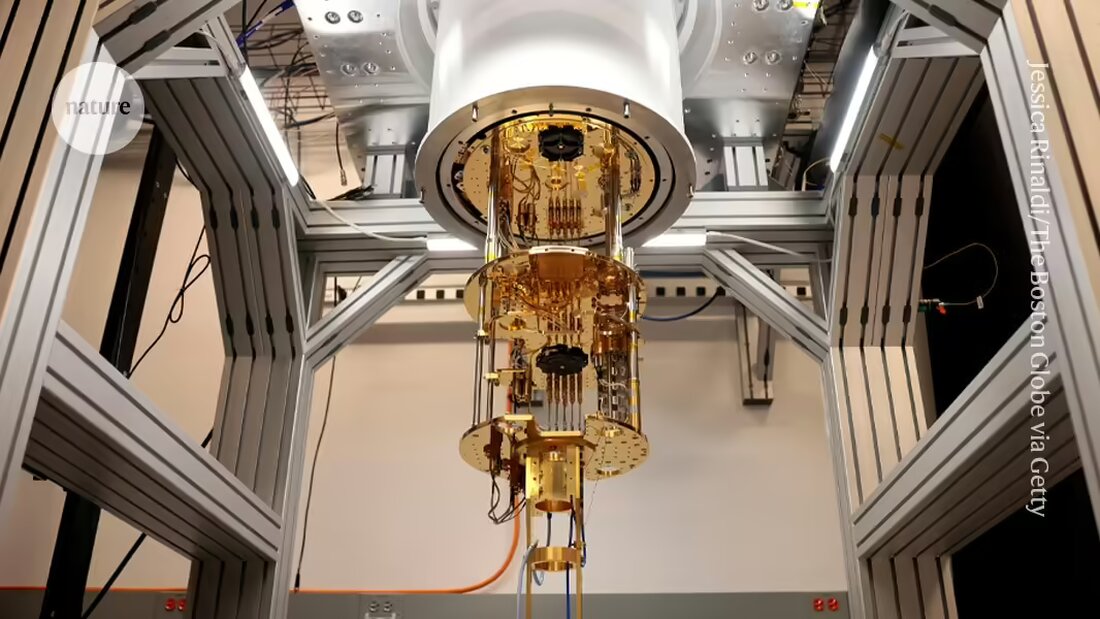

但众所周知,当前的公钥系统很容易受到由剑桥麻省理工学院数学家 Peter Shor 开发的量子算法的解密。 1994 年,当时连最基本的量子计算机都不存在,互联网通信才刚刚开始成为主流,肖尔表明,此类机器将很快能够破解最流行的公钥系统。这也可能使信用卡和安全通行证等设备面临黑客攻击的风险。

三十年后,建造量子计算机的努力已经取得了长足的进步,但这些机器距离在除几位数字之外的任何数字上运行肖尔算法还至少需要十年的时间。尽管如此,肖尔和其他人警告不要自满。

NIST 选择的新加密算法称为 CRYSTALS-Kyber。 Schwabe 和他的同事根据纽约大学计算机科学家 Oded Regev 于 2005 年首次提出的技术开发了它。 Schwabe 表示,在大多数用户熟悉的应用程序(网页浏览和智能手机应用程序)中,部署应该相对顺利。 “浏览器将快速迁移,消息应用程序和视频会议系统也是如此,”他说。他补充道,小型互联网或 WiFi 连接设备的开发商可能需要更长的时间才能迎头赶上。

尽管 CRYSTALS-Kyber 应该能够抵抗来自量子计算机的攻击,但现有的公钥算法(包括 NIST 选择的三种算法)都没有在数学上被证明是完全安全的,研究人员将继续研究替代方案,以防万一。 NIST 在一份声明中表示,它本身正在评估“另外两组算法,有一天它们可以作为备份标准”。

尽管 NIST 现已正式宣布这一消息,但“后量子”算法已经存在多年了。 Cloudflare 和 IBM 等一些公司已经开始将它们集成到他们的系统中,而其他公司则适应得较慢。 “许多组织尚未开始后量子迁移工作,理由是缺乏标准—— 一种被称为加密拖延的情况 互联网服务公司 Cloudflare 的数学家 Bas Westerbaan 在去年的一篇博客文章中写道。安全专家希望 NIST 的声明现在能够说服大多数其他组织开始可能漫长而复杂的过渡。

Suche

Suche

Mein Konto

Mein Konto